A 2012-es év hálózatbiztonsági kihívásai – korai még az IPv6?

A NETASQ, Európa legnagyobb tűzfalgyártó vállalata közétette a 2012-es esztendőre várható jelentősebb biztonsági fenyegetések listáját: a biztonsági rések, a közösségi médián alapuló támadások, adatlopások és a hiányzó védelmi rendszerek az IPv6-hoz jelentik majd a legnagyobb kihívásokat.

Szinte már tradícióvá vált a biztonsági eszközöket értékesítő vállalatok körében, hogy év elején belenéznek kristálygömbjeikbe és előrevetítik, hogy szerintük milyen biztonsági fenyegetések okozzák majd a legnagyobb problémákat a következő esztendőben.

Ilyenkor sok olyan jelentés is születik, amelyek bár számba veszik a legvalószínűbb biztonsági kockázatokat, de a biztonsági stratégiák és a jövőre vonatkozó tervek kiépítéséhez nem nyújtanak valódi segítséget. Ugyanakkor a rendszergazdák számára semmi nem fontosabb annál, mint hogy fel tudják mérni, hogy a már meglévő védelmi rendszerük és biztonsági megoldásaik megfelelő védelmet nyújtanak-e a különféle támadásokkal szemben. Éppen ezért a NETASQ nem csupán az előttünk álló esztendő legfontosabb biztonsági fenyegetéseivel foglalkozik, hanem előrejelzéseit hasznos biztonsági tanácsokkal is kiegészíti.

2012-ben is a biztonsági rések, sebezhetőségek jelentik az elsődleges problémát

A már létező és jól bevált exploit támadások (XSS, SQL injection, directory traversal, stb.) továbbra is nagy számban támadják a nyilvánosan elérhető szervereket és a vállalati hálózatokat, így a biztonsági szakértők számára minden bizonnyal 2012-ben is a sebezhetőség-audit lesz az egyik legfontosabb megoldandó feladat.

Hazánkban számos nagyvállalat használ elavult, a frissítésekkel évekkel elmaradt és exploitok tucatjaival sebezhető számítógépeket, amelyek tipikusan az internetről leválasztva, de a belső támadások ellen védtelenül működnek. Éppen ezért rendszeresen találkozunk több éves számítógépes férgekkel, mint például a Conficker, Zotob és Bagle, amelyek a mai napig újra és újra megtalálják a frissítetlen, internettől elzártnak vélt belső szervereket és ipari számítógépeket.

A biztonsági frissítések feltelepítésével befoltozható sebezhetőségek mellett számos esetben egyszerű konfigurációs hibák, például rosszul beállított tűzfalak vagy gyenge jelszavak miatt törnek be a vállalati hálózatokba.

Social Engineering

Bár a social engineering már nem új keletű dolog, hatékonysága és elterjedése leginkább mégis a közösségi média egyre nagyobb térnyerésének köszönhető. A social engineering ellen elsősorban kétféle módon lehet védekezni: ha tájékoztatjuk a felhasználókat a közösségi médiában rejlő veszélyekről, és ha szabályozzuk a különféle alkalmazások, weboldalak használatát. Annak ellenére, hogy egyre több vállalat használja a közösségi média nyújtotta lehetőségeket marketing vagy HR célokra, bizonyos alkalmazások, például a Facebook szűrése elengedhetetlen az év során folyamatosan megújuló, a felhasználók átverésén alapuló támadások és az ezekhez kapcsolódó adatlopások megelőzéséhez.

Több példa volt már hazánkban is arra, hogy élelmes vállalkozók Facebook „lájkokkal” és alkalmazások futtatásával jutottak hozzá felhasználói adatok százezreihez, így a Facebook applikációk szűrése alapvető biztonsági feladat 2012-re.

Célzott támadások, APT és Hacktivism

A szokásos anyagi motivációból történő adatlopások vagy a konkurencia ellehetetlenítése mellett a politikai célból történő hekkertámadások, az úgynevezett hacktivism száma is egyre inkább növekszik. A kormányok által szponzorált vagy a független csoportok, például az Anonymous vagy a Lulzsec nevéhez kötődő támadások rávilágítottak a nagyvállalatoknál működő biztonsági rendszerek felületességére, és ez által egyre inkább tudatosították az IT biztonság fontosságát. Ugyanakkor az közel sem biztos, hogy ez a tudatosság a biztonságra szánt idei költségvetésben is megnyilvánul majd, hiszen sokan döntenek a válságra hivatkozva az IT büdzsé befagyasztásáról.

A NETASQ úgy gondolja, hogy a biztonsági kockázatok összetettségének köszönhetően az egyes támadások elleni szignatúrák hatékonysága is egyre inkább redukálódni fog, mivel – a kutatók legnagyobb igyekezete ellenére is – a szignatúra-egyezéseken alapuló behatolás-védelmi stratégiák kudarcra vannak ítélve.

2012-ben a behatolás-védelem mellett még a protokollok, alkalmazások és a hálózati forgalom viselkedésének és kontextusainak vizsgálata lesz a legfontosabb dolog az IT szakemberek számára.

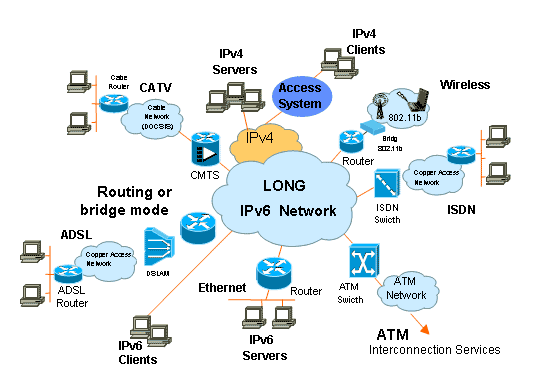

Az IPv6 túl korai alkalmazása

A NETASQ előrejelzése szerint az IPv6 bevezetése – annak ellenére, hogy 2011-ben hivatalosan is elfogytak az IPv4 címek és júniusban IPv6 „napot” is tartott a világ – sokkal lassabban fog haladni, mint ahogy azt a legtöbben jósolják. A tűzfalgyártó vállalat szakemberei úgy gondolják, hogy az IPv6 túl korai bevezetése az IPv6-specifikus védelmi rendszerek hiánya miatt sok új biztonsági rést és sebezhetőségeket fog eredményezni.

A NETASQ azt javasolja ügyfeleinek, hogy addig várjanak a váltással, amíg az első biztonsági problémákat ki nem javítják a fejlesztők, így később már jól kontrollált módon és biztonságosabban tudjanak IPv6-ra váltani.

SCADA támadások növekedése

A Stuxnet és a Duqu óriási méretű, kifinomult támadásai csak két eset a sok közül, amelyek mind azt bizonyítják, hogy egyre sebezhetőbbek az ipari hálózatok, elsősorban a SCADA Felügyeleti Ellenőrző és Adatgyűjtő Rendszerek.

Ezek a rendszerek az ipar minden területén megtalálhatók, az alkalmazott protokollokat pedig a hibatűrésre és megbízhatóságra tervezték, biztonsági szolgáltatásokkal szinte egyáltalán nem rendelkeznek, ezért könnyű és vonzó célpontjai is a különböző támadásoknak. A NETASQ szerint a SCADA támadások száma tovább fog nőni, ezért mindenképpen fontos, hogy a biztonsági szakemberek mindig naprakészen tartsák a behatolás-védelmi rendszereiket, és rendszeresen fejlesszék is azokat.

Forrás: Sajtóközlemény